Pixel art byl často používán ve hrách v 90. letech. Na dnešních velkých zařízeních s vysokým rozlišením však vypadají takové hry už staře. Výsledkem nového algoritmu je vektor, který lze snadno použít pro dnešní zařízení s vysokým rozlišením.

Díky tomu, že výsledkem algoritmu je vektor, je možné výsledný obrázek jakkoliv přibližovat a zvětšovat, aniž by došlo ke ztrátě kvality. Což je velký benefit právě pro dnešní zařízení s vysokým rozlišením.

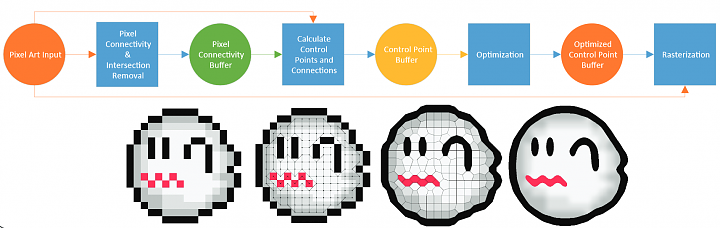

Our algorithm resolves pixel-scale features in the input and converts them into regions with smoothly varying shading that are crisply separated by piecewise-smooth contour curves.

— Johannes Kopf and Dani Lischinski

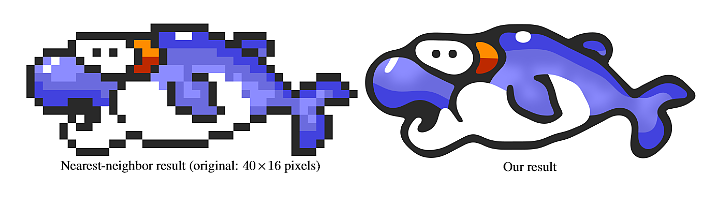

Vlevo originální obrázek o velikosti 40 × 16 pixelů, vpravo výsledek (obrázek od Nintendo Co., Ltd.)

Dnes už samozřejmě existuje spousta nástrojů, algoritmů a aplikací pro převod obrázku na vektor nebo pro „vyladění“ obrázku, např. EPX, SuperEagle, Super2xSaI, hq4x, PhotoZoom Pro 4, Vector Magic nebo Adobe Live Trace, ale výsledky dosažené novým algoritmem jsou v porovnání s již existujícími algoritmy/aplikacemi mnohem lepší.

Porovnání výsledků jednotlivých algoritmů

Algoritmus se dá použít i v real-time videích/aplikacích pro dosažení požadovaného výsledku.

Video ukazuje originální výstup ze hry Mario, uprostřed výsledek algoritmu a v pravé části pak výsledek filtru Hq4x.

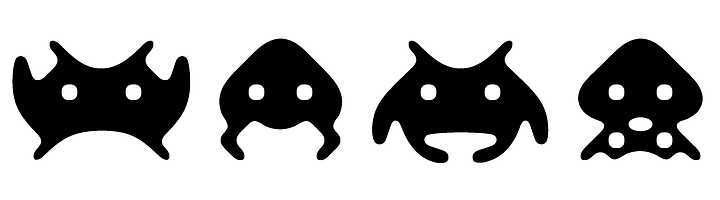

Jak by vypadali nový Space invanders

Anebo předělávka postaviček z herní klasiky Golden Axe

Velkou sadu porovnávacích obrázků můžete nalézt zde: http://research.microsoft.com/en-us/um/people/kopf/pixelart/supplementary/multi_comparison.html, včetně porovnání snad všech postaviček Nintenda.

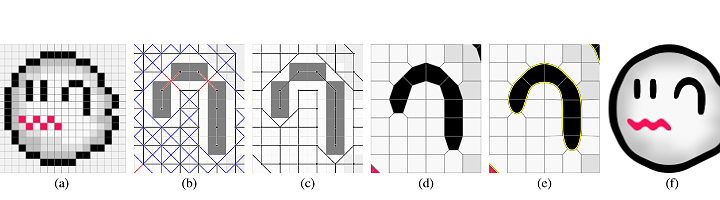

Jak funguje algoritmus?

Kompletní náhled do útrob algoritmu: http://research.microsoft.com/en-us/um/people/kopf/pixelart/paper/pixel.pdf

Méně zdařilý výsledek po liftingu hlavního hrdiny herní klasiky Doom

TIP: Přetáhni ikonu na hlavní panel pro připnutí webu

TIP: Přetáhni ikonu na hlavní panel pro připnutí webu