Bezpečnostní tým Cisco Talos odhalil celkem 4 kampaně dosud neobjeveného malwaru, který dostal jméno KONNI. Ten se dokázal úspěšně maskovat od roku 2014. Zpočátku se malware zaměřoval pouze na krádeže citlivých dat. Za 3 roky se ale několikrát vyvinul, přičemž jeho současná verze umožňuje útočníkovi z infikovaného počítače nejenom krást data, ale i mapovat stisky na klávesnici, pořizovat screenshoty obrazovky či v zařízení spustit libovolný kód. Pro odvedení pozornosti oběti zasílali útočníci v příloze také obrázek, zprávu a výhružkách severokorejského režimu či kontakty na členy mezinárodních organizací.

Malware KONNI využíval ke svému rozšíření emailovou poštu. Na rozdíl od velkých spamových kampaní, jako je například šíření ransomwaru Locky, cílil na přesněji vybrané cíle. Útočníci využívali i sociálního inženýrství, aby přiměli své oběti otevřít soubor ve formátu .scr a stáhnout si infikovaný soubor. Celkem 4 kampaně proběhly postupně v letech 2014, 2016 a dvě v roce 2017.

Kampaň 2014: Smrtící kráska

Během první kampaně, která běžela v září 2014, odesílali útočníci maily se souborem „beauty.scr.“ Jakmile byl soubor otevřen, do systému se stáhly dva soubory. Prvním z nich byl obrázek barmského chrámu (měl odlákat pozornost) a binární soubor svchost.exe (malware KONNI). Oba souboru byly uloženy ve složce „C:\Windows". Účelem této kampaně bylo krást data z napadeného zařízení. K tomu využíval malware funkce pro mapování stisků klávesnice či pro získání údajů o profilech uživatele z prohlížečů Firefox, Chrome a Opera.

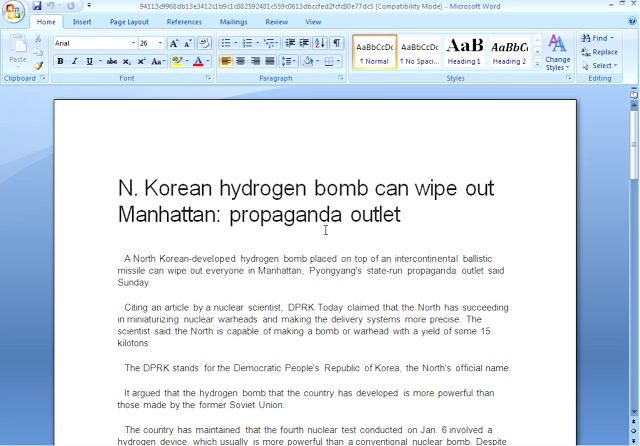

Kampaň 2016: Severní Korea vyhladí Manhattan vodíkovou bombou

V této kampani útočníci opět rozesílali soubor ve formátu .scr. Ten obsahoval 2 textové dokumenty, které informovaly o napjatých vztazích mezi Spojenými státy a Severní Koreou (jeden v angličtině, druhý v ruštině). Oba se otevíraly v programu MS Word. Změnila se však struktura malwaru, který byl rozdělen do dvou binárních souborů (conhote.dll a winnit.exe). Malware v této fázi kampaně změnil i cíl svého uložení do uživatelské složky (%USERPROFILE%\Local Settings\winnit\winnit.exe). Kromě dřívějších funkcí zahrnovala nová verze malwaru i nástroj pro vzdálenou správu. Malware KONNI také automaticky vyhledával soubory, které vytvořila předchozí verze. Z toho bezpečnostní tým Cisco Talos vyvozuje, že malware cílil na stejné oběti jako v roce 2014.

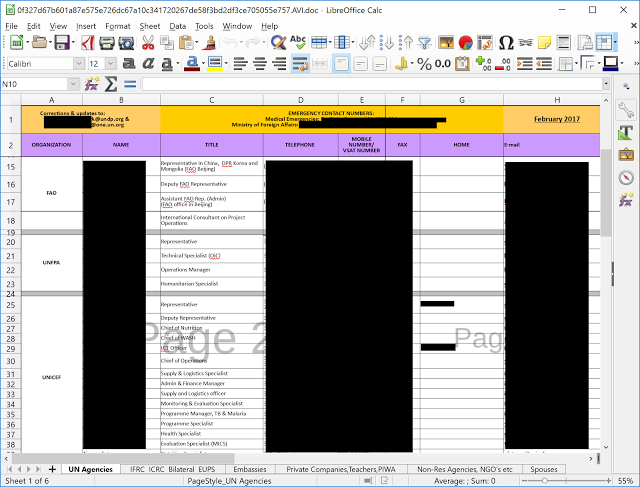

Kampaně 2017: Zavolejte severokorejskému velvyslanci

V první letošní kampani došel vybraným uživatelům email se souborem „Pyongyang Directory Group email April 2017 RC_Office_Coordination_Associate.scr“. Dokument ve formátu pro MS Word, který měl odlákat pozornost, obsahoval emailové adresy, telefonní čísla a další kontakty na členy organizací jako OSN či UNICEF a také na zástupce ambasád Severní Koreje. Tato verze malwaru KONNI byla pokročilejší a jeho konfigurace obsahovala funkci Command and Control. Útočníci tak mohli vzdáleně smazat vybraný soubor, nahrát nový, získat systémové informace či stáhnout do infikovaného zařízení soubor z internetu.

Ve druhé letošní kampani byl odeslán stejný typ malwaru jako v předchozí kampani. Lišil se ale soubor, kterým byla odvedena pozornost. Ten obsahoval kontakty na členy agentur, ambasád a organizací napojených na Severní Koreu. Lišil se také formát tohoto dokumentu – na rozdíl od předchozích verzí se otevíral v Excelu.

Tato poslední kampaň, která začala před pár dny, je stále aktivní. Není známo, zda údaje v dokumentech z posledních dvou kampaní jsou pravé, či zda je útočník používá pouze pro zvýšení uvěřitelnosti. Pravděpodobně však tyto kampaně cílily na veřejné organizace.

Další podrobnosti (anglicky): http://blog.talosintelligence.com/2017/05/konni-malware-under-radar-for-years.html

TIP: Přetáhni ikonu na hlavní panel pro připnutí webu

TIP: Přetáhni ikonu na hlavní panel pro připnutí webu